escrito por Marcos Rodrigues

5 minutos de leitura

Um modelo aberto que ajuda a medir onde você está em segurança de código e o que fazer, passo a passo, para evoluir do commit ao deploy, sem preocupações.

Com pipelines de CI/CD cada vez mais automatizados, pressão por FinOps (custo e eficiência) e um verdadeiro tsunami de IA (Copilot, modelos generativos, libs “mágicas”), a superfície de ataque cresceu. Sem um modelo de maturidade, você acelera na direção errada.

No modelo proposto, devemos considerar três grandes entregas que a utilização do SAMM pode gerar para você:

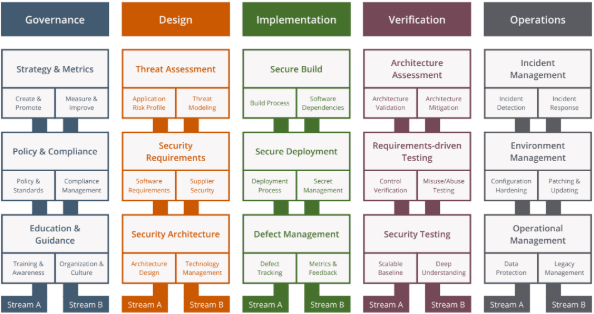

Para entregar esses itens, seguimos um modelo muito claro e objetivo, baseado em cinco pilares fundamentais.

Cada pilar possui práticas, e cada prática tem atividades organizadas em três níveis de maturidade, do básico ao avançado. É um modelo progressivo, realista e que mede resultado, não intenção. Estamos ligados diretamente à prática.

CI/CD O SAMM orienta o que precisa existir no pipeline, como pinagem por SHA, CodeQL ou Semgrep, SBOM com assinatura e OIDC sem chaves estáticas. O resultado é menos incidentes e um MTTR menor.

FinOps Falha de segurança custa caro: retrabalho, interrupções e multas. Ao priorizar controles de alto impacto e baixo custo, você reduz desperdício. Uma métrica-chave aqui é o custo evitado por vulnerabilidade crítica mitigada.

IA não é um atalho para segurança; é um multiplicador, do bom e do ruim.

Impactos de não adotar o SAMM

Com o SAMM, você cria guardrails claros:

Usar Copilot é ótimo, desde que você tenha maturidade para validar, medir e auditar. O SAMM é o mapa.

O SAMM não exige perfeição; exige clareza de objetivo e evolução contínua. Em tempos de IA e custos sob a lupa, maturidade em segurança é uma vantagem competitiva.